06 OCT | 18:26

Ataque a CFK: Recuperan datos del teléfono de Sabag Montiel

Recuperaron mensajes de Telegram y WhatsApp. El titular de la PSA José Glinski le entregó esta mañana la información a la jueza María Eugenia Capuchetti y al fiscal Carlos Rívolo. Por Patricia Blanco

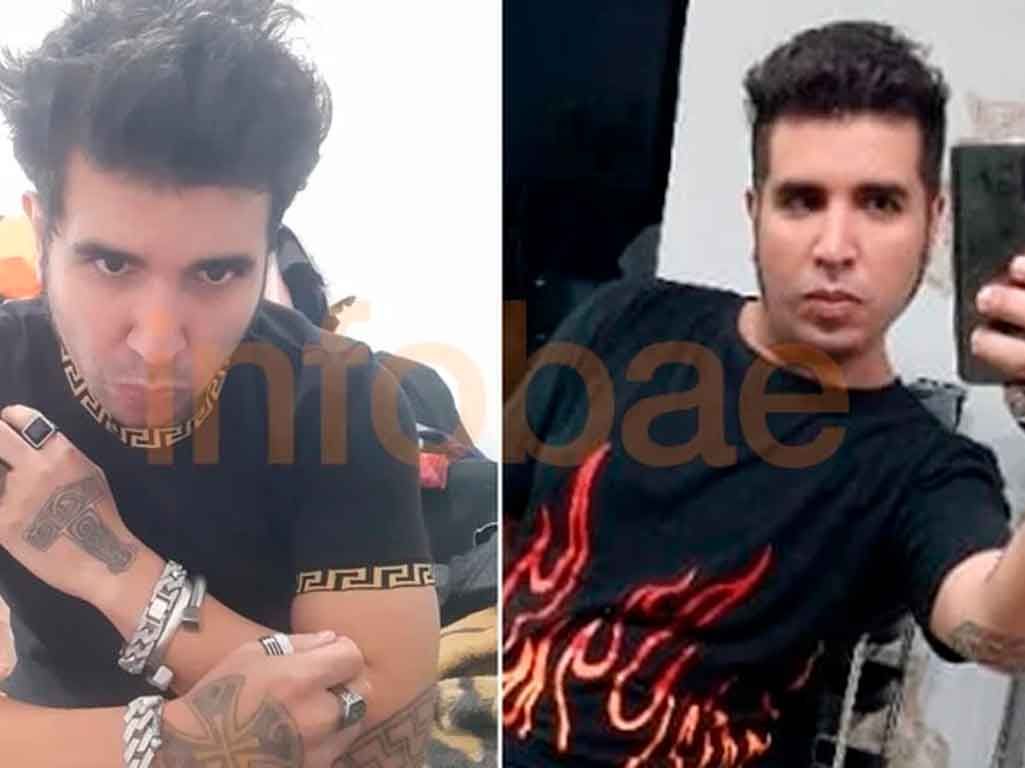

Estas dos imágenes fueron halladas en el teléfono de Sabag Montiel

La jueza federal María Eugenia Capuchetti y el fiscal Carlos Rívolo recibieron esta mañana el material que se pudo recuperar del teléfono de Fernando Sabag Montiel, el hombre que le apuntó con una Bersa calibre 32 en la frente a la vicepresidenta Cristina Kirchner. El dato es relevante porque el celular había sido formateado en un primer intento por extraer la información en la madrugada posterior al intento de homicidio, al ser manipulado por efectivos de la Policía Federal en las oficinas del juzgado.

Con un equipo nuevo, la Policía de Seguridad Aeroportuaria (PSA) colocó el chip del antiguo teléfono y logró bajar parte de la información, que incluye mensajes de Telegram, tres cuentas de Google y de ahí se tuvo acceso a la nube que contenía gran cantidad de archivos multimedia que están siendo analizados. Es un total de 50 gigas de datos de la “nube”, los cuales permitirán avanzar con las pesquisas de la causa. De WhatsApp solo se pudieron recuperar los mensajes del día del intento de homicidio: es que el teléfono estaba apagado al momento de ser secuestrado y Sabag Montiel no tenía activada la copia de seguridad que permite “levantar” conversaciones más antiguas.

“Todavía estamos en un proceso de análisis, porque solo hacemos la extracción y sobre el bruto se hace el análisis -dijo el titular de la PSA José Glinski a la prensa al llegar al edificio de Comodoro Py 2002-. Quizás el dato más importante es que se pudo recuperar la base de datos de Telegram desde diciembre del 2020. Para nosotros es particularmente importante en virtud de que vimos que la red social proliferan muchos grupos de odio. El ser utilizado como un medio seguro de mensajería es que esa información va a ser clave con los archivos multimedia”.

Video: el 1° de septiembre, Sabag Montiel intentó asesinar a Cristina Kirchner

Tal como había adelantado Infobae la semana pasada, el proceso de recuperación sobre el teléfono de Sabag Montiel comenzó el 28 de septiembre. Pero las fuentes no querían que el dato se difundiera: es que la descarga segura de información tarda muchas horas y la nube podía ser hackeable en medio del proceso.

El contenido de los teléfonos en esta causa es clave. Por eso había resultado tan shockeante para los investigadores que el celular que el celular Galaxy A50 que estaba en la campera del acusado cuando fue detenido hubiera sido formateado horas después de su arresto. Lo que sí se pudo recuperar en ese momento fue lo que había en la tarjeta SIM y la memoria externa. De ahí, por ejemplo, eran las fotos en donde se veía a Sabag Montiel y a Brenda Uliarte posando con el arma que después se usaría para matar a CFK.

Del teléfono de Brenda se extrajeron además los mensajes en donde le anunciaba a Agustina Diaz, su amiga agendada como “amor de mi vida” que iba a matar a CFK. Del celular de Nicolás Carrizo, el jefe de los “copitos”, los mensajes en donde aparecía diciendo que estaba preocupado porque el arma con la que Sabag Montiel había intentado el asesinato podía ser suyo y que ahora irían por el líder de la Cámpora.

Qué informó la PSA que se pudo recuperar

El 28 de septiembre de 2022, la Oficina de Criminalística de la PSA comenzó las tareas periciales dirigidas a intentar recuperar los datos que pudieran continuar alojados en la “nube” de las aplicaciones de comunicación del teléfono de Sabag Montiel. En este marco, por instrucción de la jueza se inició un intento de extracción de la información alojada en la “nube” del teléfono, con la presencia de peritos de la DATIP y la querella. El procedimiento consistió en la validación de la tarjeta SIM del teléfono secuestrado a SABAG MONTIEL en un nuevo equipo de comunicaciones de similares características (SM-A505G).

Este procedimiento permitió obtener la información de tres (3) cuentas de Google. Tras ello, se restablecieron las contraseñas mediante el equipo de comunicaciones y el abonado telefónico. Esto permitió recuperar la totalidad de los registros obrantes en estas cuentas (take out). Respecto de WhatsApp, no se encontraron copias de seguridad en las cuentas de Google obtenidas. No obstante, se descargaron todos los datos existentes en la “nube” del servidor de la aplicación.

En relación con Instagram, todas las cuentas detectadas están suspendidas por Meta. Por tal motivo, se recomendó a la jueza arbitrar los medios necesarios para levantar la suspensión y permitir el acceso a la información disponible. Respecto de Facebook, no se han encontrado cuentas vinculadas. Sobre Telegram, se logró obtener acceso a la cuenta de Sabag Montiel y se descargó la totalidad de los datos obrantes en el servidor. En la actualidad, las áreas de investigación técnica de la PSA se encuentran trabajando en el procesamiento de los registros obtenidos.

Para la extracción de datos de la “nube”, la oficina de pericias de la PSA además contó con la colaboración de la empresa CELLEBRITE a los efectos de requerir la herramienta UFED CLOUD para la descarga de los datos requeridos. Dicho software permite extraer datos de dominio público y privado, redes sociales, mensajería instantánea, almacenamiento de archivos, páginas web y otro contenido basado en la “nube”. La experiencia e idoneidad del personal técnico-pericial de esta Policía, en conjunto con el uso de la herramienta, concluyó en la obtención de aproximadamente 50 gigas de datos de la “nube”, los cuales permitirán avanzar con las pesquisas de la causa. Estos dos componentes (personal/software) contribuyeron a dar con la información que se creía perdida o no recuperable.

INFOBAE.COM